Windows10のHyper-V上でBitDefender NTSAを構築する

ネットワークのトラフィックを解析して、脅威を見つけ出すBitDefender NTSAですが、 提供されている仮想アプライアンスのフォーマットに従来のOVAに加えて、VHD形式が追加されました。

これまではVMWare ESXiで構築していましたが、 これからは普通のWindows10 Pro環境があればすぐに構築できるようになりました。

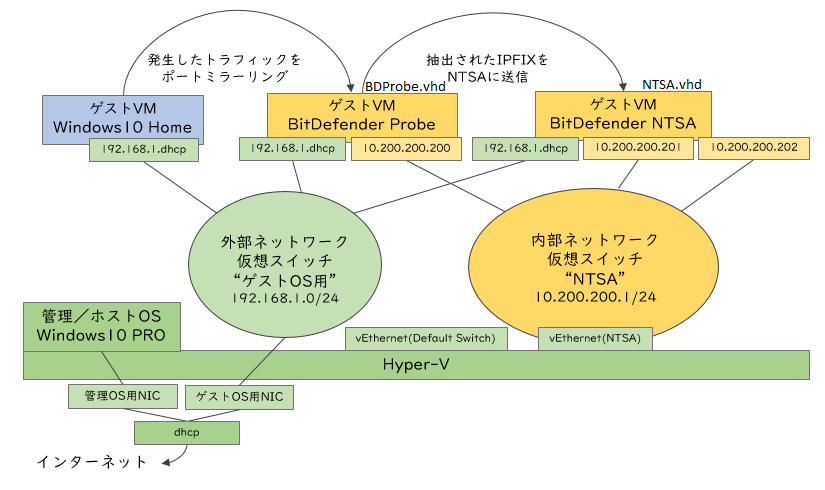

ここではHyper-Vの内部・外部の仮想スイッチと、ポートミラーリング機能を使って、 同じ仮想マシン上で発生したトラフィックを解析するスタンドアローン環境を構築していきます。

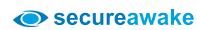

ネットワーク/仮想スイッチの準備

BitDefender NTSAは、トラフィックからフロー情報を抜き出すProbeと それを解析するNTSAの2つから構成されます。

提供されている仮想アプライアンスにはデフォルトで10.200.200.200-202のアドレスが設定されていますので、 それをそのまま変えず利用できるようなネットワークを用意してみます。

これを可能にするのがHyper-Vの仮想スイッチで、 内部ネットワークを指定して作成します。

内部ネットワークを指定して仮想スイッチを作成すると、ホストOSのネットワークアダプタの一覧に vEhternetという名前のネットワークアダプタが作成されます。

アダプタのアドレスを10.200.200.1/24として、 ProbeとNTSA間の通信はこの仮想スイッチ(内部)ネットワーク内で行ってもらうようにします。

_10.200.200.1.png)

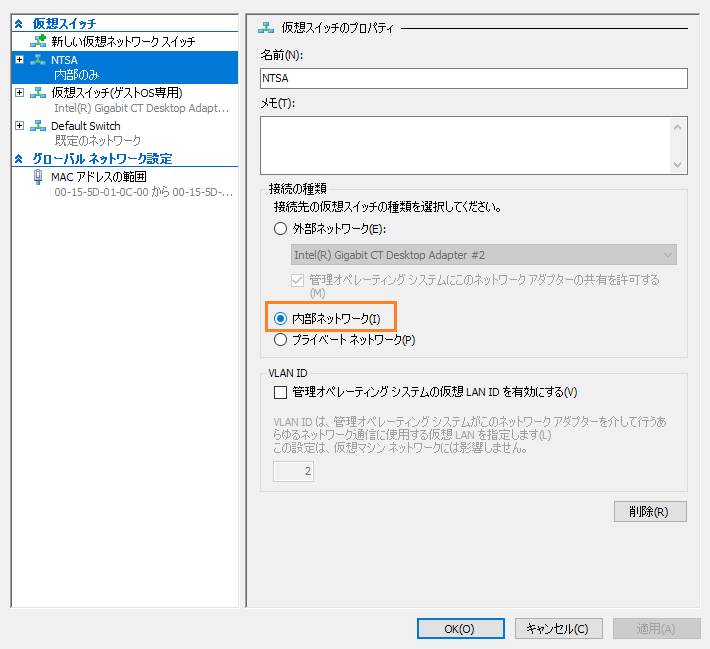

さてトラフィック提供側(ミラーリング元)のゲスト仮想マシンは、 外部ネットワークの仮想スイッチに接続しています。

今回使用しているWindows10 Proの環境は普通のデスクトップといいつつも、 仮想マシン用に物理ネットワークカード(NIC)が1枚追加されており、 そのNICを使う”ゲストOS専用”という仮想スイッチを設けて、 仮想マシンはこちらを利用、ホスト(管理)OSが使用するNICとは通信は別経路としています。

なおNICが1枚しかない環境では、 「管理オペレーティングシステムにこのネットワークアダプターの共有を許可する」 というオプションをONにしないと、 ホスト(管理)役のWindows10 Proが使っていたNICが、仮想スイッチにとられてしまったために 通信できなくなる事態が起こります。

仮想マシンのネットワークアダプタの整備

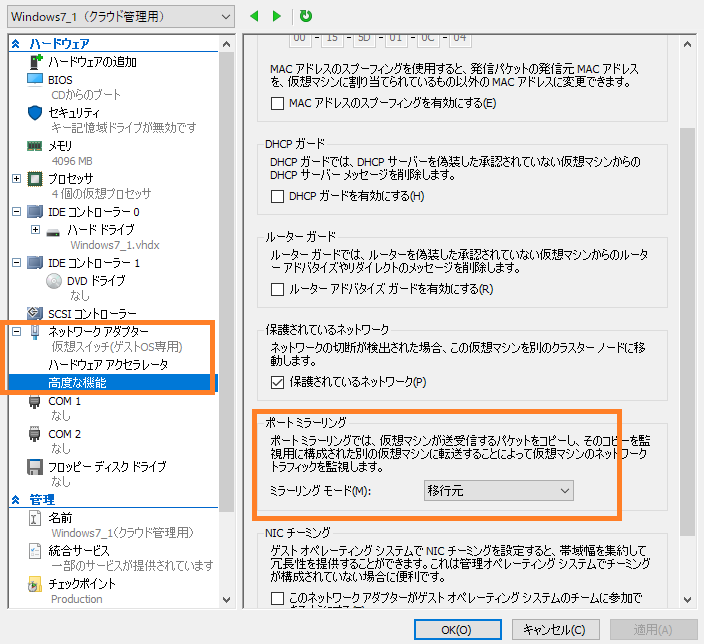

まず下流の仮想マシンの設定から。 トラフィックを解析したい仮想マシンの設定でパケットをミラーリングできるようにします。

このためにはネットワークアダプタの高度な設定で、 ポートミラーリングのミラーリングモードを「移行元」とします。

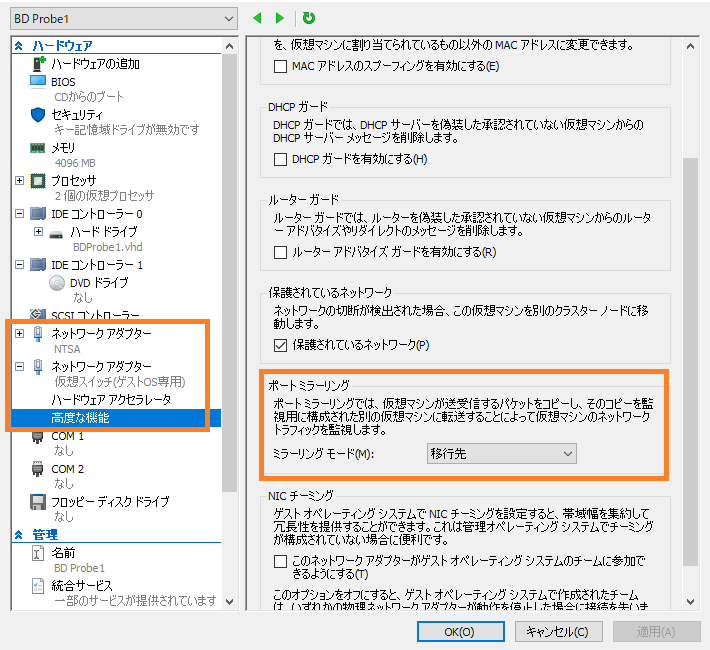

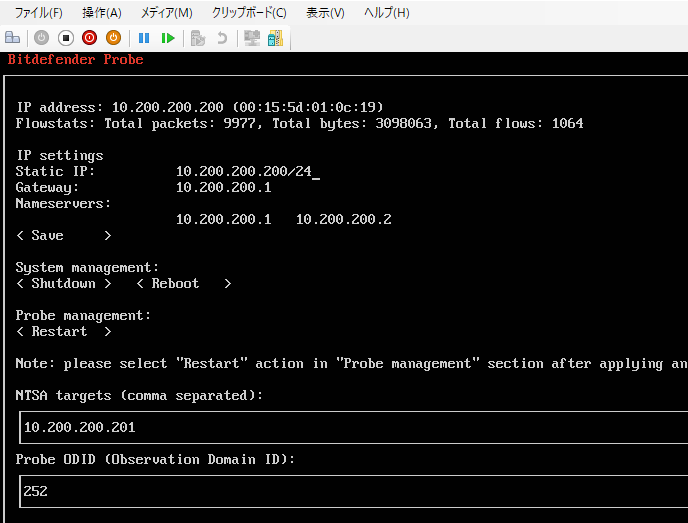

次にProbeでそのパケットを受け取れるようにします。 ネットワークアダプタは2つ追加して、 最初のアダプタには内部ネットワークの仮想スイッチ”NTSA”を指定して、 NTSAとの通信のために。 2つ目のアダプタには外部ネットワーク”ゲストOS専用”を指定します。

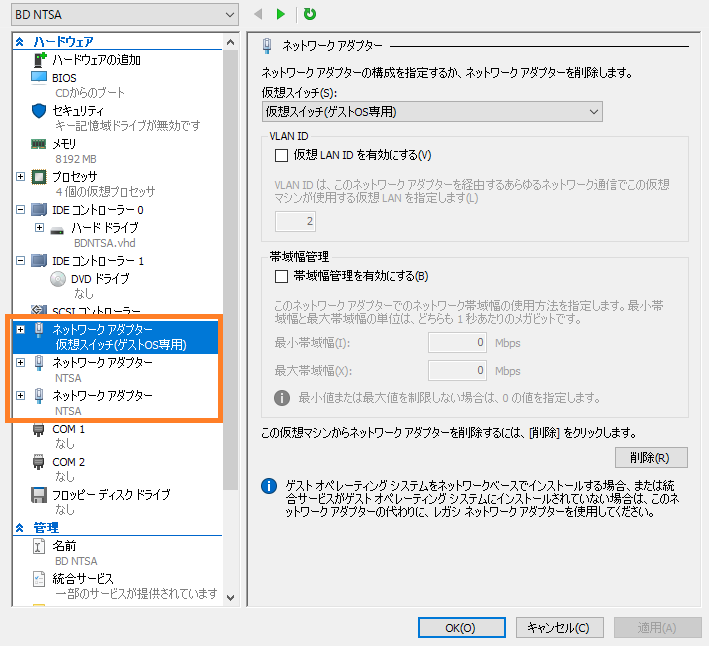

最後に上流のNTSAではネットワークアダプタを3つ作成して、 最初のアダプタだけ外部ネットワークの仮想スイッチを指定して、 DHCPやインターネットからの最新の脅威情報をダウンロードできるようにします。 残りは内部ネットワーク”NTSA”に参加させます。

起動!

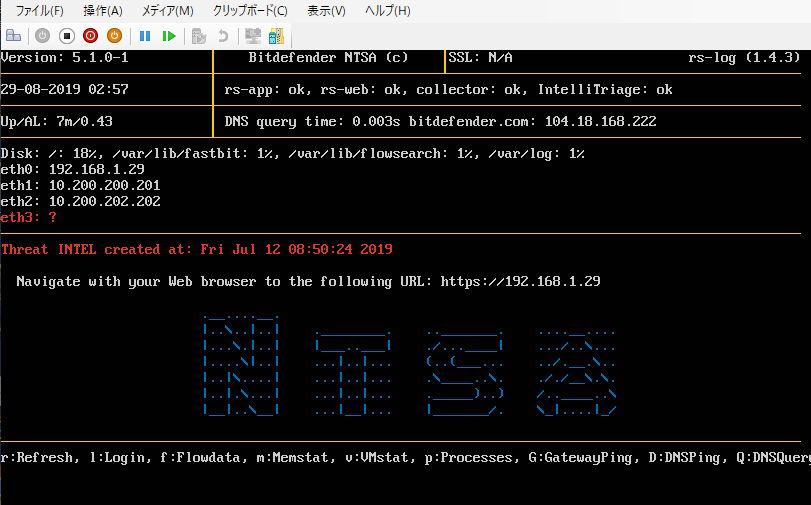

それではまずNTSA仮想アプライアンスを起動してみましょう。 bitdefender.comサーバへの接続や、 DHCPで外部ネットワークのアドレスが取得できていることがわかります。 この192.168.1.29は管理者のブラウザーのURLに入力する管理コンソールへの接続アドレスでもあります。

eth1とeth2は内部ネットワーク”NTSA”に接続しています。

次にProbeを起動してみましょう。こちらもすぐに起動します。

管理画面

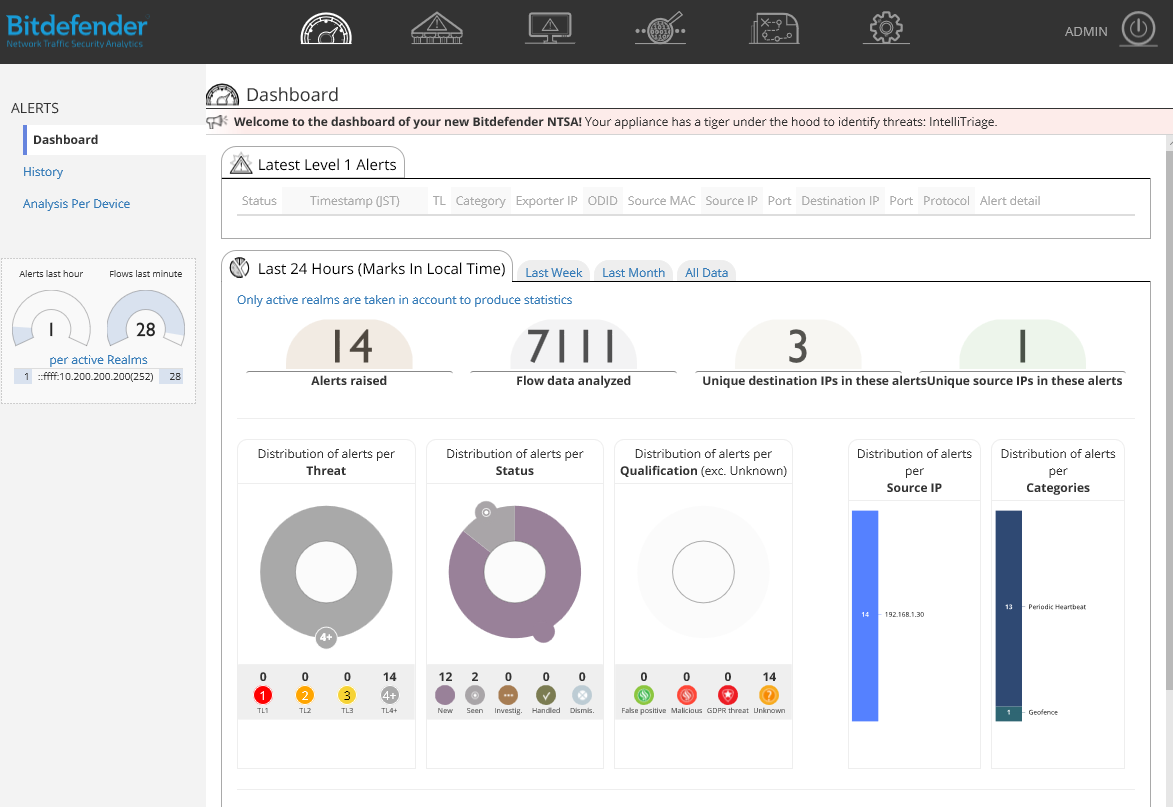

管理画面にはNTSAのさきほどのDHCPから取得したアドレスをブラウザに入力して接続します。

またトラッフィク分析元である仮想マシンで、 しばらく”アグレッシブ”に行動してみました。 そうしますと分析済のフローデータ(Flow data analyzed)がみるみる増えていきます。 またアラートも合わせて増えていきます。

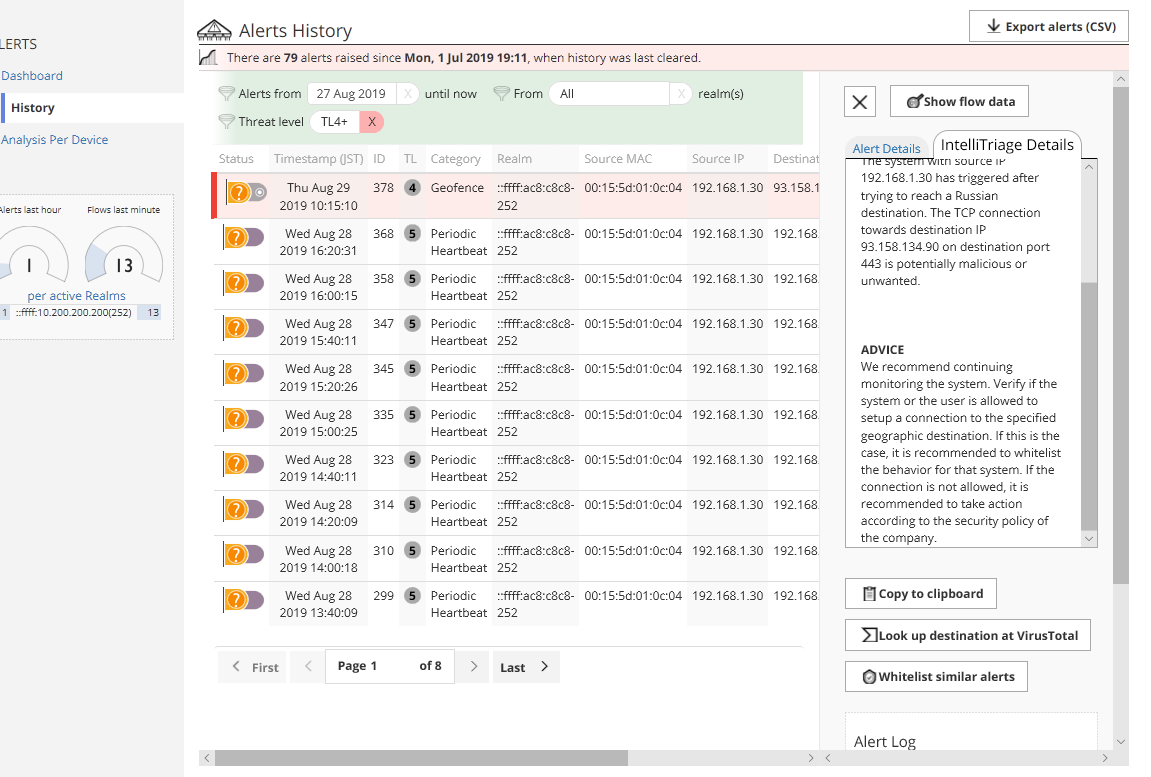

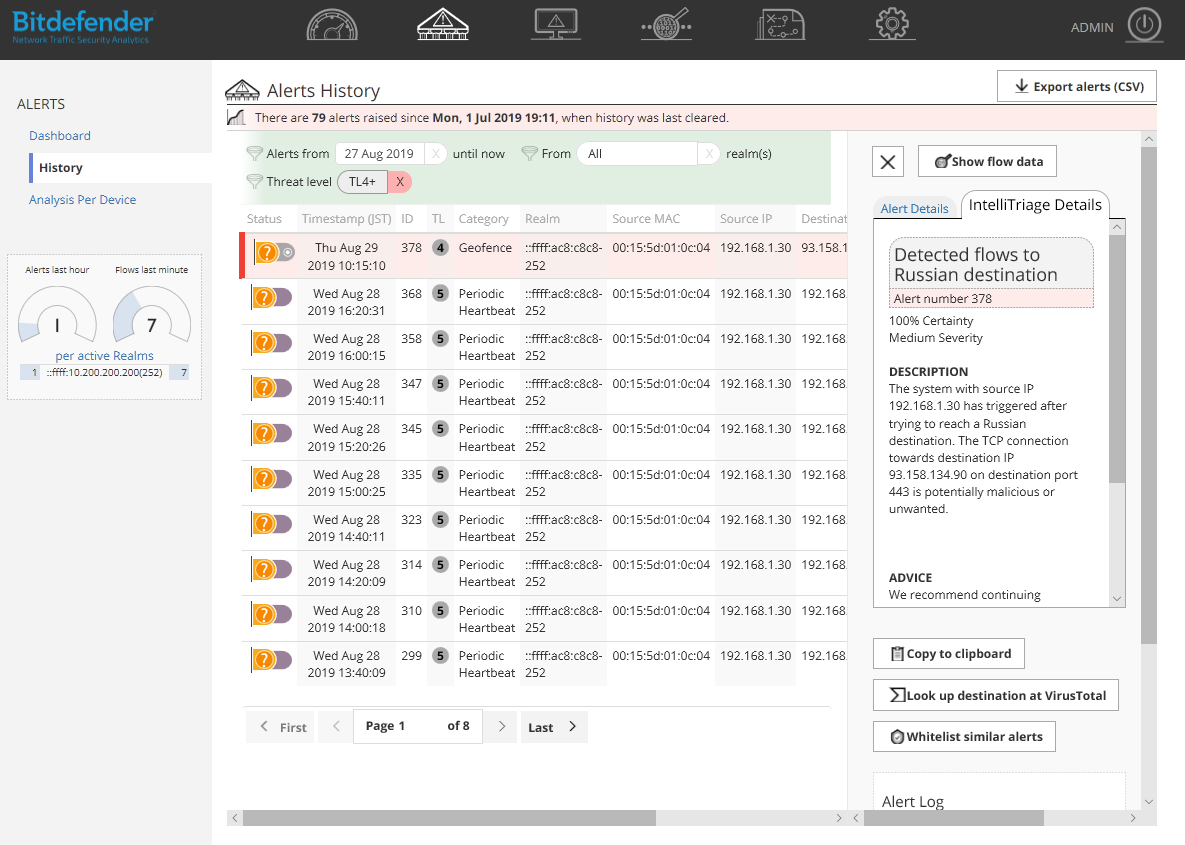

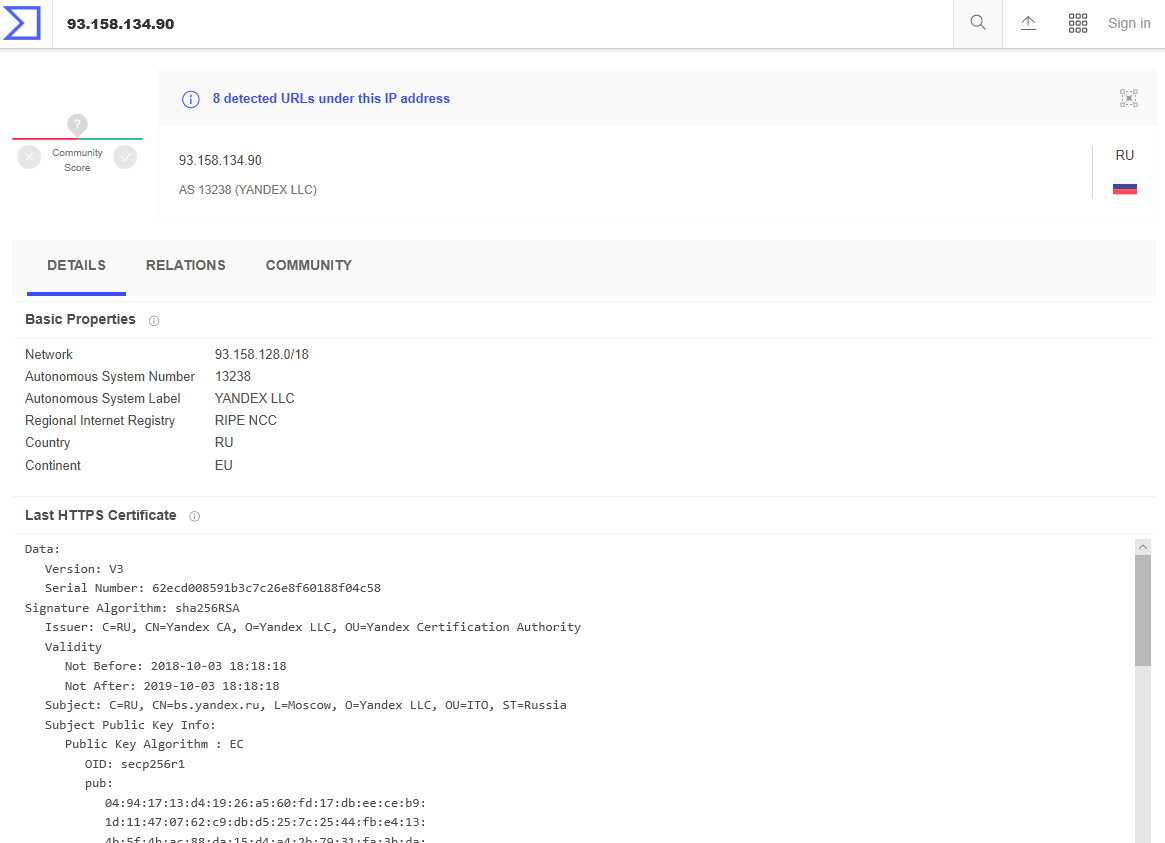

アラート一覧を見てみると一つ気になるものがありました。 ロシアのサーバへの接続です。

そのサイト/ネットワークをvirustotalに照会することもできます。 いろいろ情報がみれますので、こちらから判断してもよし、

またはNTSAのアドバイス情報をみてみましょう。 現状はロシアだけということでそれほど高い脅威レベルとは判断していないようです。 継続的な監視と、もしこれが許可されているものならばホワイトリストに入れることが案内されています。