BitDefender GravityZone FAQ よくある質問

デフォルトではFirewall>Settings>adaptors(接続方法)のみが設定されており、Wired(有線LAN)接続のマシンに対してはHome/Officeプロファイルが設定されています。 これはローカルネットワーク内での通信は、信頼できる環境としてすべて許可することを意味します。 またWireless(無線)接続のマシンに対しては、Publicプロファイルが設定されており、全ての通信に対してフィルターをかけることを意味します。

カスタマイズ例として、例えば無線Wi-Fi接続マシンであっても社内では有線接続同様にHome/Officeプロファイルを適用したい場合には、 Adaptorsの上にあるNetworksでネットワークアドレスを指定、Home/Officeプロファイルを指定することで、 そのネットワークに接続している場合は、adaptors(接続方法)の指定に優先して適用されます。 そしてそれ以外のネットワーク(公共Wi-FIなど)では、Networksに該当するものがないので、AdaptorsのWirelessの指定プロファイルが適用されます。

[Tips]管理コンソールで表示される通知をメールでも受取りたい場合は、右上の通知設定より、受け取りたい通知を選択してメール送信にチェックを入れてください。📨 pic.twitter.com/MuyWTjdcfO

— 株式会社サンブリッジセキュアウェイク (@secureawake) 2019年7月19日

またはAPIを使ってイベントを取得またプッシュ通知を受け取ることができます。APIでできることの詳細は以下のガイドを御覧ください。

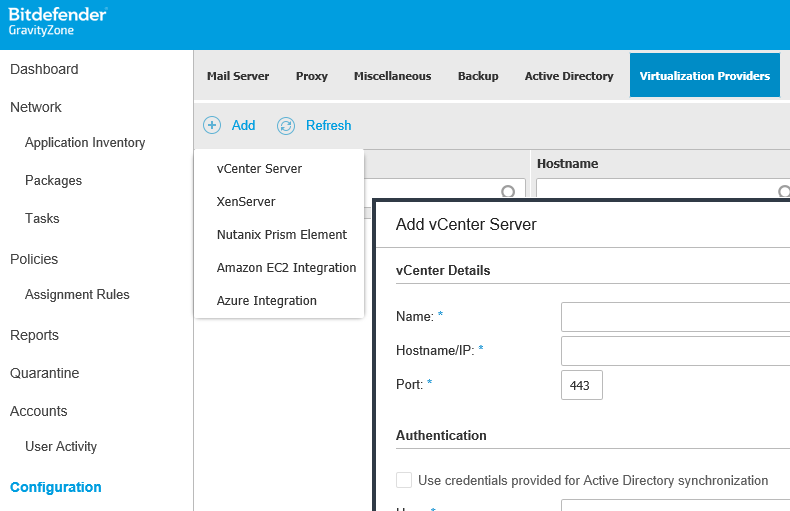

- OVA (compatible with VMware vSphere, View, VMware Player)

- XVA (compatible with Citrix XenServer, XenDesktop, VDI-in-a-Box)

- VHD (compatible with Microsoft Hyper-V)

- VMDK (compatible with Nutanix Prism)

- OVF (compatible with Red Hat Enterprise Virtualization)*

- OVF (compatible with Oracle VM)*

- RAW (compatible with Kernel-based Virtual Machine or KVM)*

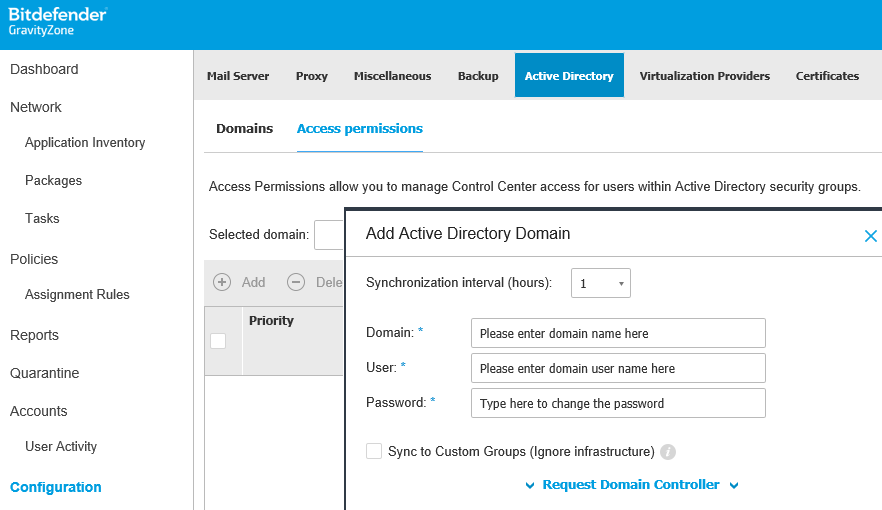

クラウド管理コンソールご利用時に、オンプレミスのADサーバと連携する場合は、ADにログイン済のPC経由でディレクトリ構成を取得します。 コンソールのNetworkタブ上の端末を右クリックしてActive Directory integratorをsetしてください。 しばらくしてその役割(role)が付与されると、Networkタブ上に表示されるようになります。

なお、Azure AD(Active Directory)(Azurez上に建てたADサーバではない)に接続する場合には、下のFAQ項目にあるAzure Integrationで連携してください。

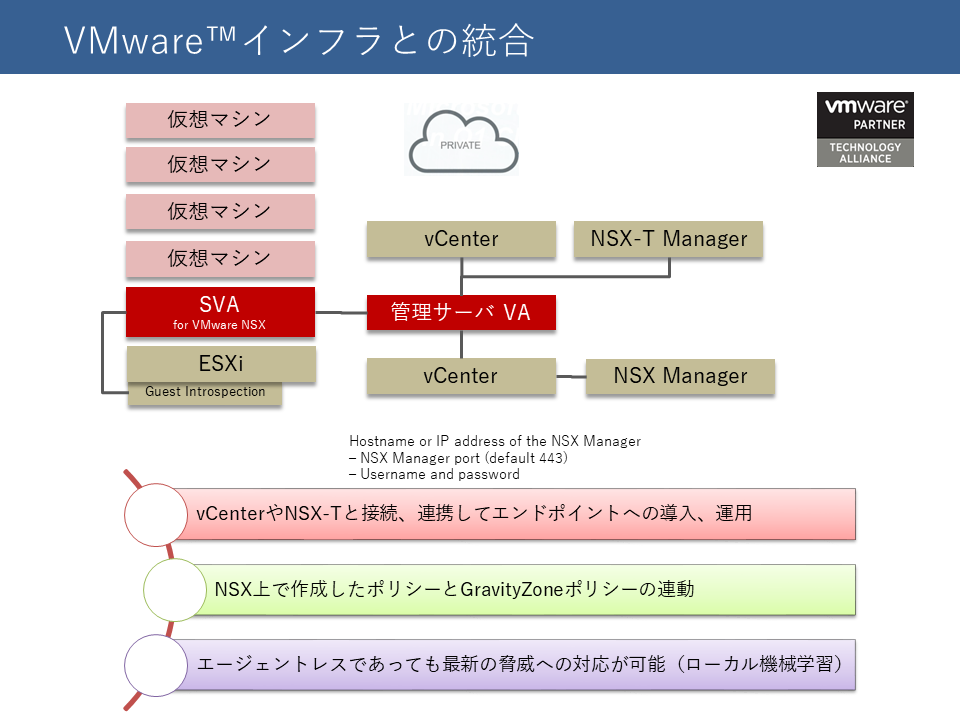

[Tips]このセキュリティサーバSVAは、VMware NSX-T Data Center環境ではエージェントレス保護を実現する役割を果たしますが、NSX-T専用のSVAをダウンロードしてご利用ください。

— 株式会社サンブリッジセキュアウェイク (@secureawake) 2019年8月8日

オンプレミス管理からの接続手順とその動画はこちらhttps://t.co/zQTim3dzvbhttps://t.co/fn2g940J0g

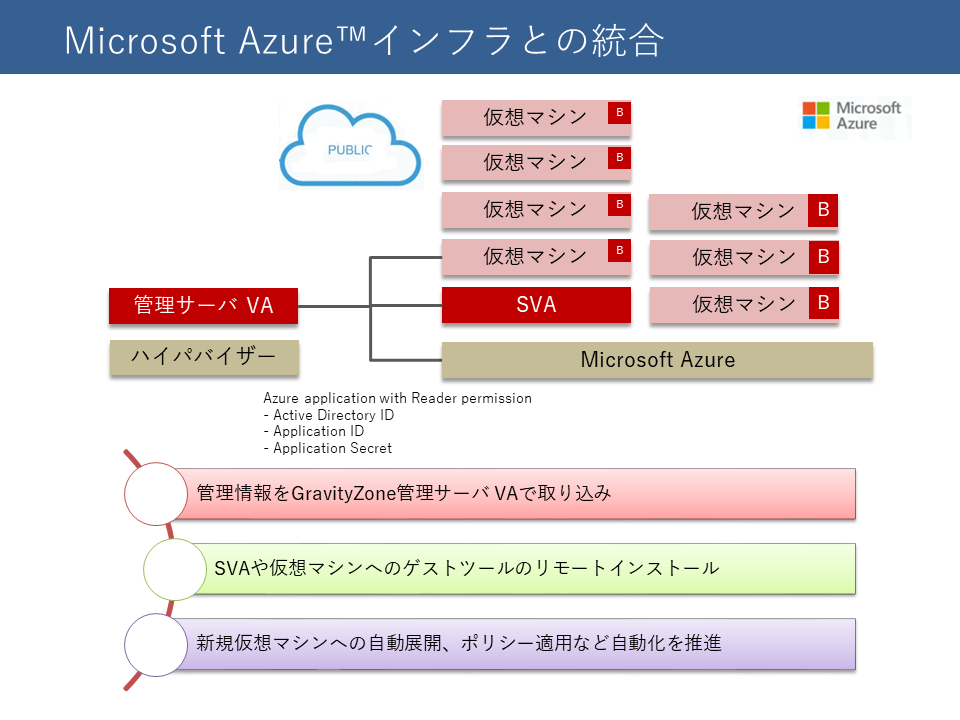

接続の前に認証のためにAzureでアプリケーションとして登録する必要があります。

How to Configure an Azure Application for GravityZone Integration with Microsoft Azure

またAzure上に管理アプライアンス、セキュリティサーバSVAを配置する場合には、用意されているVHDの移行が必要です。[Tips]Microsoft Azureに接続することで、Azureが持つVMのツリー情報との同期や、指定VMへのリモートインストール、Azureタグに紐付いたポリシー自動適用など、より密接な運用が行えます。🔧https://t.co/eOBtOr77WD

— 株式会社サンブリッジセキュアウェイク (@secureawake) 2019年8月9日

Installing GravityZone Enterprise Security in Microsoft Azure

Installing Bitdefender Security Server in Microsoft Azure

[Tips]SplunkとはAPIで連携することができます。

— 株式会社サンブリッジセキュアウェイク (@secureawake) 2019年8月1日

以下ページにあるようにご自分で組むこともできますし、🔧https://t.co/bLDwggouUm

Splunkbaseでユーザが作成したものをいくつか見ることができます。👍

[Tips] Pivotal Cloud Foundry(PCF)環境においても、VM展開時にマルウェア対策の自動展開が可能です。このための追加ライセンスは不要です。

— 株式会社サンブリッジセキュアウェイク (@secureawake) 2019年8月2日

また中央スキャンサーバを利用することで仮想マシンあたりの必要メモリを1/4にまで削減できます。🙂https://t.co/R5WRxu0NYd pic.twitter.com/qWrXkcHcrP

[Tips]工場🏭などネットにつながっていないPCたちを保護する場合。まずRelay(中継)付きパッケージを作成して代表してネットにつながるマシンに導入。これはアップデート配信サーバともなります。次にそのRelayマシンを指定したパッケージを作成して残りの閉じられた環境のPCたちに導入します。 pic.twitter.com/yGo957Ls4O

— 株式会社サンブリッジセキュアウェイク (@secureawake) 2019年8月27日

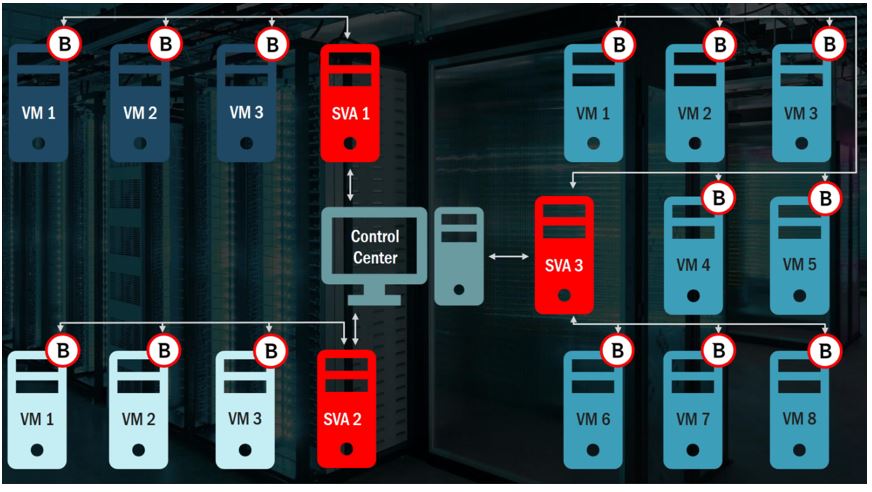

なお通常最高のパフォーマンスを得るため、自動で同じホスト(物理)マシン上にあるSVAが選択されます。明示的に指定する場合は、適用しているポリシーのAntimalware>Security Serversでプルダウンより導入済のSecurity Serverを選んでAddして保存、エンドポイントに適用してください。[Tips]重たいスキャンと更新処理を一手に引き受け、エンドポイントの負荷を半分以下に軽くするセキュリティサーバSVA。この利用には用意されている仮想アプライアンスをダウンロードして起動するだけです。多くのVMを運用するユーザに大人気の機能です。👍 pic.twitter.com/dXV4eH76ep

— 株式会社サンブリッジセキュアウェイク (@secureawake) 2019年8月7日

複数Security Serverを導入していて、複数Addしている場合は、エンドポイントは上のものから優先して接続を試みます。 設定が完了したエンドポイントが実際に利用しているかどうかは、マシン一覧からマシンクリック、Protectionタブにて実際に接続しているSecurity Servverの詳細が確認できます。

なお通常はAutomaticが推奨ですが、パッケージ作成の際、またはReconfigure clientの以下の設定画面でカスタム設定をすることも可能です。

またパフォーマンスは複数建てて負荷分散させることで向上する場合があります(ネットワーク経路に依存)。

[Tips]セキュリティサーバSVAを複数建てている場合の負荷分散が可能となりました。ポリシーで分散モードに設定すると、エンドポイントはスキャン要求を分散して投げるようになります。🙂 pic.twitter.com/IleOYBezRg

— 株式会社サンブリッジセキュアウェイク (@secureawake) 2019年8月20日

System Extension Blockedの抑制

Full Disk Accessの許可

- インストール先のユーザのメールアドレスを入力、インストール方法を記したメールを送信

- 各端末でメールの手順に従いOSアプリストアからインストール、

- 起動後にメール記載のリンクまたはQRコードを使用して認証します。

- 完了するとクラウドの管理コンソールで表示されるようになります。

cd /opt/bitdefender-security-tools/bin

# ./uninstall

cd /opt/bitdefender-security-tools/bin

# bd status

- (英語)製品管理コンソール右上、Help&SupportよりBitDefender社サポートにお問い合わせください(24時間365日)。

- (日本語)本サイト右上「お問い合わせ」より、またすでにメールでやりとりされている場合にはそのまま担当へご連絡ください(受付は24時間365日、対応は9-17時営業日)。